Durante nada menos que diez años ha estado abierto el último agujero de seguridad que se acaba de descubrir en los procesadores de Intel. Tal y como ha sacado a la luz un análisis de seguridad, algunos modelos de procesador del gigante estadounidense Intel esconden un fallo de seguridad que permite que otra persona pueda tomar el control de un ordenador... ¡incluso aunque el equipo esté apagado!

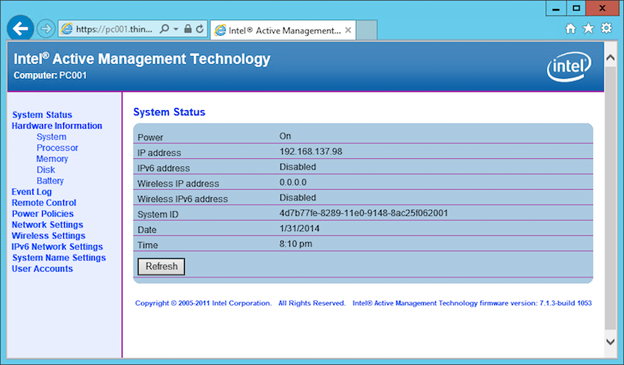

Resulta que la página web de la llamada Active Management Technology (AMT), la plataforma de gestión de sistemas que Intel ofrece a los administradores de equipos de empresas para facilitar el control de todos los PCs, esconde un agujero de seguridad que permite acceder de forma remota a todos los ordenadores de esa red que incorporen un modelo concreto de procesador. Esta página está pensada para permitir controlar el ratón y el teclado de los dispositivos, así como también tiene la capacidad de acceder a los ficheros de los ordenadores que se encuentran apagados.

Pese a la buena intención con la que fue diseñada en su día esta plataforma, resulta que acceder a una cuenta de administrador por defecto de una empresa que trabaje con la plataforma de Active Management Technology es tan fácil como dejar en blanco el apartado de la contraseña. Si el administrador de sistemas no ha modificado la cuenta predeterminada que viene activada en esta plataforma, todos los PCs de su red se exponen al riesgo de caer en esta vulnerabilidad.

De momento, Intel ya ha confirmado que los dispositivos con un procesador firmado por la compañía que hayan sido lanzados al mercado entre los años 2010 y 2011 corren el riesgo de caer en este agujero de seguridad. La marca no especifica el número exacto de dispositivos afectados, pero los análisis preliminares hablan de una cifra que rondaría los 8.500 equipos expuestos. Los expertos informáticos que han descubierto la vulnerabilidad señalan que prácticamente cualquier terminal con los puertos 16992/16993 abiertos corre el riesgo de sufrir un ataque a través de la página web de Active Management Technology (AMT).

Dado que la plataforma de AMT se diseñó en su día con la idea de facilitar la administración de los sistemas de una empresa, esta herramienta normalmente dispone de todos los permisos necesarios para realizar prácticamente cualquier cambio en los PCs (y otros dispositivos) de una compañía. Debido a eso, cualquiera que consiga acceso al perfil AMT de una empresa tiene en sus manos la posibilidad de borrar, manipular y controlar los dispositivos de los empleados, incluso aunque estén apagados.

El fallo parece residir en un despiste en el código fuente de la plataforma de Intel AMT, que aparentemente en su día no se programó teniendo en cuenta la posibilidad de que alguien accediera de forma remota a un sistema aprovechándose de unos puertos abiertos, y no debería afectar a cualquier empresa que haya modificado la cuenta por defecto de “admin” que trae activada esta plataforma.

Por ahora, Intel ya ha facilitado una herramienta de análisis oficial para que cualquier administrador de sistemas pueda verificar si los equipos de su empresa corren el riesgo de sufrir un ataque de seguridad a través de esta vulnerabilidad. Además, compañías como HP, Lenovo o Dell ya están trabajando en actualizaciones de seguridad para sus PCs con la idea de cerrar las puertas a esta amenaza.

Es importante señalar que esta amenaza no afecta a los dispositivos domésticos con procesador de Intel, y son solamente los ordenadores con las versiones profesionales de Windows los que están expuestos a este agujero de seguridad, tal y como explica la propia Intel.